DIGITAL FORENSICS

DIGITAL FORENSICS | การพิสูจน์หลักฐานทางดิจิทัล

การเก็บรวบรวมและการจัดเตรียมข้อมูลที่เกี่ยวข้องจาก

คอมพิวเตอร์เพื่อดำเนินคดีในทางกฎหมาย การวิเคราะห์พิสูจน์หลักฐานจากคอมพิวเตอร์ เป็นกระบวนการของการได้รับหลักฐานจากสื่ออิเล็กทรอนิกส์คอมพิวเตอร์และการรักษาหลักฐาน กระบวนการนี้อาจรวมถึงการกู้คืนไฟล์ที่ถูกลบ เช่น เอกสารกราฟฟิกและภาพถ่าย, ไฟล์ที่ซ่อนอยู่ ไม่สามารถมองเห็นได้โดยทั่วไป ต้อง ใช้เทคนิคการทำ computer forensics เท่านั้นจึงจะสามารถมองเห็นได้, การวิเคราะห์ไฟล์ในระบบคอมพิวเตอร์ เพื่ออธิบายว่าเกิดเหตุการณ์อะไรขึ้นกับระบบคอมพิวเตอร์, กระบวนการทำงานของคอมพิวเตอร์ที่เราไม่สามารถมองเห็นได้ ซึ่งกระบวนการเหล่านี้มักเป็นกระบวนการที่ไม่เป็นผลดีกับคอมพิวเตอร์ เช่น การทำงานของ malware เพื่อให้ผลการตรวจพิสูจน์มีความถูกต้อง น่าเชื่อถือและเป็นที่ยอมรับในชั้นศาลนั้น การดำเนินการตามกระบวนการตรวจพิสูจน์ต้องเป็นไปตามหลักการมาตรฐานที่ได้รับการยอมรับ ที่มา: cifs.moj.go.th

ขอใบเสนอราคา CLICK ME!

SPY LAWYERS & TECHNOLOGY

SPY LAWYERS & TECHNOLOGY

ให้บริการที่มีประสิทธิภาพและจริยธรรมสำหรับการสืบสวนด้านการค้าและธุรกิจ บริการพิสูจน์หลักฐานทางวิทยาศาสตร์คอมพิวเตอร์ โดยช่างเทคนิคคอมพิวเตอร์มืออาชีพ

บริการทางด้านกฎหมาย การสืบ สำรวจ ตรวจสอบ วิเคราะห์ ภูมิหลังของบุคคล และ ภูมิหลังของบริษัท ป้องกันและตรวจสอบการทุจริต จะรวมถึงการตรวจเครดิต การตรวจประวัติอาชญากรรม การตรวจยืนยันประวัติการทำงาน การตรวจบุคคลอ้างอิงและตรวจยืนยันข้อมูลส่วนบุคคล โดยมืออาชีพ

ขอใบเสนอราคา CLICK ME!

OUR SERVICE & Solutions

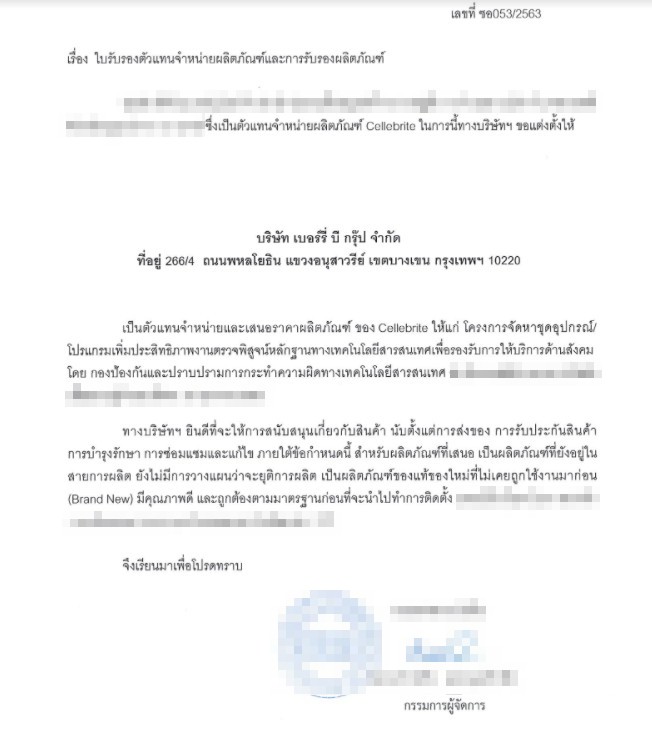

Berry B Group Co., Ltd. นำเข้า-ผู้แทนจำหน่ายอย่างถูกต้องตามกฎหมาย ถูกแต่งตั้งประเทศไทย

บริการ -จำหน่าย DIGITAL FORENSIC & SPY LAWYERS | พิสูจน์หลักฐานดิจิทัล | กู้ข้อมูล

อุปกรณ์ DIGITAL FORENSIC & บริการ TRAINING COURSE | พิสูจน์หลักฐานดิจิทัลตามมาตรฐานสากล

ให้บริการกู้ข้อมูล โทรศัพย์มือถือ Notebook คอมพิวเตอร์(PC) สามารถกู้ข้อมูลที่มีค่า ประเมินค่าไม่ได้และไม่สามารถทดแทนได้ กลับคืนมาให้ลูกค้าได้ โดยการใช้ซอฟต์แวร์ด้าน Computer Forensic ซึ่งช่วยให้ลูกค้าของเราประหยัดเวลา ลดค่าใช้จ่าย ทั้งยังสามารถป้องกัน และแก้ไขปัญหาต่าง ๆ และสามารถดำเนินธุรกิจต่อไปได้อย่างราบรื่นหากระบบปฏิบัติการคอมพิวเตอร์ของท่านไม่สามารถตรวจพบฮาร์ดแวร์ในคอมพิวเตอร์ของท่าน เราสามารถช่วยท่านกู้ข้อมูลได้หากปัญหาเกี่ยวกับฮาร์ดแวร์ทำให้ข้อมูลที่ประเมินค่าไม่ได้ของท่านสูญหาย เราสามารถเข้าถึงข้อมูลในฮาร์ดแวร์และช่วยท่านได้หากความผิดพลาดของผู้ใช้ทำให้แฟ้มข้อมูลถูกลบโดยไม่ได้ตั้งใจ หรือตั้งใจทำให้ข้อมูลสูญหาย เราสามารถกู้ข้อมูลที่มีค่าให้ท่านได้ ก่อนที่ท่านจะยอมแพ้กับการสูญเสียข้อมูล เราอาจช่วยรักษาแฟ้มข้อมูล ข้อมูล เวลาและเงินของท่านได้ โดยทีมงานผู้เชี่ยวชาญ และข้อมูลของท่านจะเป็นความลับตาม นโยบายรักษาความลับของลูกค้า

บริการออกแบบและติดตั้ง Digital Forensic Laboratory

Digital Forensic Lab is a solution which provide customer total support on the digital forensic investigation. So far by now, Berry B Group has completed more than Pre-examination Area , Cases Exhibit Wall , Data Recovery Room , Mobile Forensic Room , Intelligence Analysis Area , Computer Forensic Area , Meeting Room . Digital Forensic Lab constructions, which are highly awarded by customers.

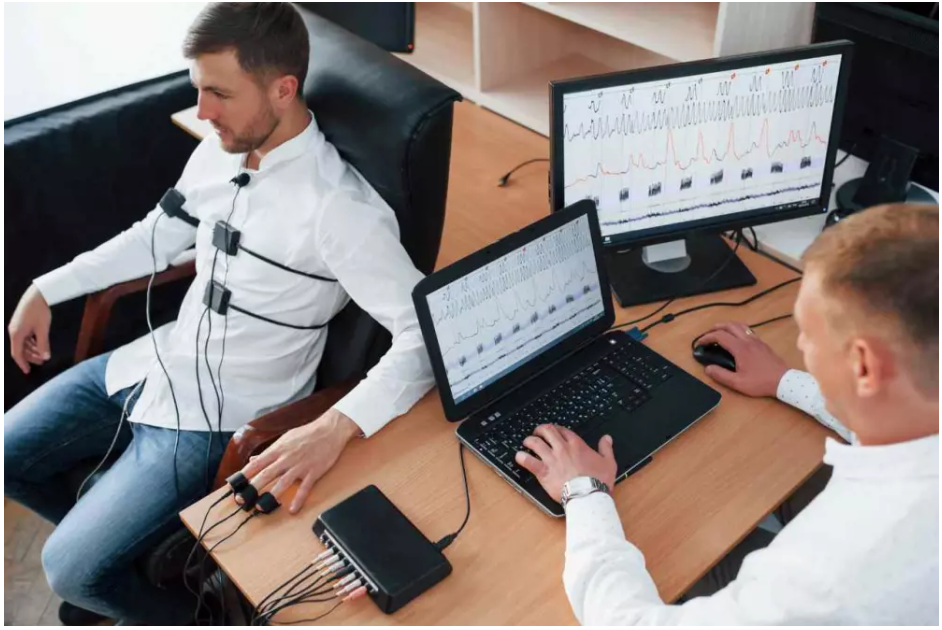

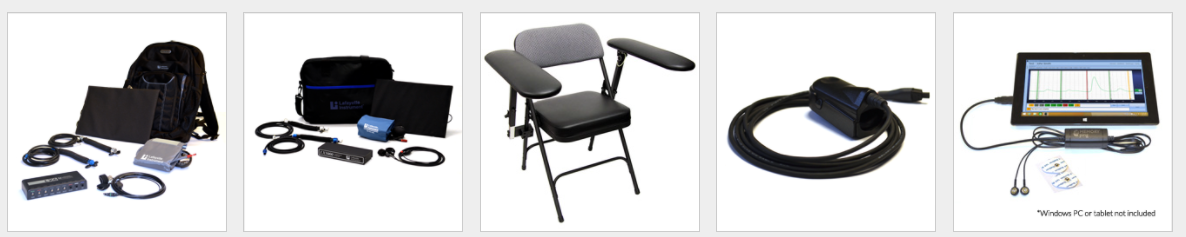

POLYGRAPH - เครื่องจับเท็จ

POLYGRAPH – เครื่องจับเท็จ

Polygraph instrumentation and equipment, distributing credibility assessment instruments to private examiners, government, and military organizations around the world.

เครื่องจับเท็จ คือเครื่องมือที่ช่วยให้ทีมตำรวจผู้สืบสวน ประเมินบุคคลที่เข้าข่ายผู้ต้องสงสัย ให้เข้าใกล้ความจริงได้มากขึ้น โดยใช้หลักการทางจิตวิทยาและฟิสิกส์มาประมวลผลด้วยกราฟหลายเส้น เครื่องจับเท็จจึงมีชื่อเรียกภาษาอังกฤษว่า Polygraph ได้รับความสนใจ และพัฒนาโดยนักวิจัยชาวอเมริกันมาเป็นเวลานาน และผู้ที่จะใช้เครื่องมือนี้ได้ต้องได้รับการฝึกฝน ผ่านการรับรอง More..

บริการ -จำหน่าย DIGITAL FORENSIC & SPY LAWYERS | พิสูจน์หลักฐานดิจิทัล | กู้ข้อมูล

Cobwebs | ระบบสืบค้นข้อมูลเว็บและข้อมูลสื่อสังคมออนไลน์

OSINT | AI-Powered Web Intelligence WEBINT – Cobwebs

Cobwebs provides a leading AI-powered, user-friendly search engine for deep, automated web investigations.

Extract critical, intelligent insights with ease and efficiency from numerous internet.

Cobwebs Technologies – AI-Powered Web Intelligence

ระบบสืบค้นข้อมูลเว็บและข้อมูลสื่อสังคมออนไลน์

CYBER SECURITY

หลายปีที่ผ่านมา Socials Media มีการเติบโตสูงทั่วโลก การใช้งาน Socials Media และแอพพลิเคชั่นที่เกี่ยวข้องกับอินเทอร์เน็ตมีการเพิ่มขึ้นอย่างทวีคูณ ทำให้เป็นศูนย์กลางที่สำคัญ ในการที่อาชญากร, ผู้ก่อการร้ายและกลุ่มอื่น ๆ ได้ใช้ประโยชน์จากการเข้าถึงจากทั่วโลกได้ง่าย

ระบบของ COBWEBS ได้ทำการออกแบบให้เจ้าหน้าที่ เข้าถึงข้อมูลเป้าหมาย ผ่านทาง Socials Media ต่างๆ ด้วยรูปแบบการทำงานที่เป็นลำดับขั้นตอนอย่างชัดเจน จึงช่วยเพิ่มความสำเร็จในการดำเนินงานได้อย่างมาก

Research : วิเคราะห์จากแหล่งข้อมูลต่างๆ เกี่ยวกับเป้าหมาย วิเคราะห์ข้อมูลพื้นฐานของเป้าหมาย, รวบรวมข้อมูลและระบุช่องโหว่ทาง Socials Media ของเป้าหมาย

Establish : ทำการสร้างบัญชีที่เกี่ยวข้องเพื่อให้สามารถแทรกซึมเข้าไปยังเว็บไซต์ที่ต้องการโดยการปฏิบัติการที่สอดคล้อง

Engage : เข้าถึงแหล่งข้อมูลที่เกี่ยวข้องและมีส่วนร่วมกับเป้าหมาย และกลุ่มอื่นที่เกี่ยวข้อง

COBWEBs

COBWEBS | ระบบสืบค้นข้อมูลเว็บและข้อมูลสื่อสังคมออนไลน์

ออกแบบด้วยเทคโนโลยีขั้นสูงและการใช้งานได้โดยง่าย สำหรับการตรวจสอบและสืบค้นข้อมูลเว็บอย่างละเอียด, การสืบสวน, การค้นหาข้อมูลเว็บ, เว็บที่ซ่อนอยู่ (Deep web) และข้อมูลสื่อสังคมออนไลน์ (social media ได้ รับรู้ เข้าถึง และตระหนักในสถานการณ์ในแบบเรียลไทม์ (Real Time)Time), การตรวจสอบเนื้อหาแบบออนไลน์ – เข้าถึงข้อมูลข่าวสารที่สาคัญ ดึงข้อมูลแหล่งต่างๆ จากเว็บ เช่น ข้อมูลแพลตฟอร์มโซเชียลมีเดีย, ข้อมูลบล็อก ( blogs), กระดานข้อความ (Forums), ข้อมูลข่าวสารบนเว็บไซต์ และอื่นๆ เป็นต้น ผู้ใช้สามารถขยายการสืบสวนจากหนึ่งไปยังทั้งหมดได้แบบครบวงจร ด้วยอัลกอริธึมและเครื่องมือใรการจัดการรูปคดีที่มีประสิทธิภาพ, กาหนดข้อมูลเป้าหมาย, จัดการกลุ่มแผนที่, จัดการเหตุการณ์และการดำเนินการได้

การใช้งาน

วิเคราะห์จากแหล่งข้อมูลต่างๆ เกี่ยวกับเป้าหมาย วิเคราะห์ข้อมูลพื้นฐานของเป้าหมาย, รวบรวมข้อมูลและระบุช่องโหว่ทาง Socials Media ของเป้าหมาย ทำการสร้างบัญชีที่เกี่ยวข้องเพื่อให้สามารถแทรกซึมเข้าไปยังเว็บไซต์ที่ต้องการโดยการปฏิบัติการที่สอดคล้อง เข้าถึงแหล่งข้อมูลที่เกี่ยวข้องและมีส่วนร่วมกับเป้าหมาย และกลุ่มอื่นที่เกี่ยวข้อง

ความสามารถ

– รองรับแหล่งข้อมูลที่หลากหลาย

– สามารถทำการสืบค้นและสกัดข้อมูลโดยไม่รู้ตัว

– สามารถทำการค้นหาและจัดทำโปรไฟล์รายละเอียดของเป้าหมาย

– สามารถทำการระบุข้อมูลแวดวงของสื่อสังคมและแสดงข้อมูลการเชื่อมโยง

– สามารถทำการเข้าถึงข้อมูลเป้าหมายได้

ปรึกษาฟรี : Line@Berryb

DOWNLOAD CATALOG

หมายเหตุ: เนื่องจากเรามีนโยบายรักษาความลับของลูกค้า เราจึงไม่สามารถเปิดเผยรายชื่อของลูกค้าในเว็บไซต์ของเรา อย่างไรก็ตามเราสามารถส่งข้อมูลอ้างอิงตามคำขอของท่านได้

OTHER SOLUTIONS Click me

Digital investigation & cybersecurity software solutions

Berry B Group Co., Ltd. นำเข้า-ผู้แทนจำหน่ายอย่างถูกต้องตามกฎหมาย ถูกแต่งตั้งประเทศไทย

บริการ -จำหน่าย DIGITAL FORENSIC & SPY LAWYERS | พิสูจน์หลักฐานดิจิทัล | กู้ข้อมูล

อุปกรณ์ DIGITAL FORENSIC & บริการ TRAINING COURSE | พิสูจน์หลักฐานดิจิทัลตามมาตรฐานสากล

บริการ และจำหน่าย อุปกรณ์ DIGITAL FORENSIC พิสูจน์หลักฐาน | Computer Forensic Software & Hardware | Mobile Forensic Technologies Solutions and TRAINING | รวมถึงบริการกู้ข้อมูลต่างๆ ตรวจสอบประวัติต่างๆ สำหรับภาครัฐ เอกชน และ บุคคลทั่วไป Click…

Berry B Group Co., Ltd. นำเข้า-ผู้แทนจำหน่ายอย่างถูกต้องตามกฎหมาย ถูกแต่งตั้งประเทศไทย

อุปกรณ์ DIGITAL FORENSIC & บริการ TRAINING COURSE | พิสูจน์หลักฐานดิจิทัลตามมาตรฐานสากล

Catalog download

Network Forensic

เพื่อรับมือกับ Advanced Threat ในปัจจุบันการทำ Digital Forensic นั้นเป็นกลยุทธ์สำคัญที่ช่วยให้องค์กรสามารถรับมือกับ Advanced Threats ได้ ได้ถูกแบ่งออกเป็นอีกอย่างน้อย สองประเภท คือ Computer Forensic และ Network Forensic ซึ่งทั้งสองวิธีนี้ล้วนแต่มีข้อได้เปรียบเสียเปรียบที่ แตกต่างกัน เป็นต้นว่า Computer Forensic มักจะสามารถ ให้ข้อมูลเกี่ยวกับ Malware ได้ละเอียดกว่า เพราะการวิเคราะห์ เกิดขึ้นบนเครื่องคอมพิวเตอร์ซึ่งเป็นจุดเกิดเหตุ แต่ในขณะ เดียวกันการทำ Computer Forensic ก็มักจะมีข้อเสียเปรียบ ในด้านการครอบคลุมจำนวนเครื่องคอมพิวเตอร์ เนื่องจาก การทำ Computer Forensic มักจะต้องติดตั้งเครื่องมือ วิเคราะห์ลงบนเครื่องคอมพิวเตอร์เป้าหมาย ซึ่งอาจไม่สามารถ กระทำได้ในบางกรณี

ในทางตรงกันข้าม Network Forensic มีความสามารถในการครอบคลุมจำนวนเครื่องคอมพิวเตอร์ที่ กว้างกว่า อันเนื่องมาจากการทำ Network Forensic มักใช้ เครื่องมือติดตั้งเครื่องลงไปในระบบเครือข่าย จึงช่วยให้สามารถ ครอบคลุมคอมพิวเตอร์ได้มากขึ้น แต่ข้อมูลที่ได้ก็จะมีความ ละเอียดน้อยกว่า เพราะเป็นการวิเคราะห์เฉพาะข้อมูลที่เกิด ขึ้นบนระบบเครือข่ายเท่านั้น ซึ่งหากหลักฐานสำคัญไม่ปรากฏ บนระบบเครือข่ายก็อาจทำให้การสืบสวนเป็นไปได้ยากขึ้น Network Forensic หลากหลายยี่ห้อ ซึ่งโดยทั่วไปแล้ว ผู้ผลิตเหล่านี้มักจะออกแบบเครื่องมือให้มีความสามารถ ดังต่อไปนี้

- ความสามารถในการจับ และเก็บรักษา Network Packet ลงใน Storage ขนาดใหญ่ โดยมีขนาดในระดับ Terabyte และมีการทำ Indexing เพื่อเพิ่มความรวดเร็วในการค้นหา

- ความสามารถในการกู้คืน และเล่นย้อนกลับ Network Flow ซึ่งช่วยการวิเคราะห์แบบย้อนกลับ (Retrospective Analysis) สามารถกระทำได้

- ความสามารถในการวิเคราะห์เบื้องต้น อาทิเช่น ความ สามารถในการจัดความสัมพันธ์ของ Network Flows ต่างๆ เข้าด้วยกัน เพื่อช่วยให้มนุษย์สามารถค้นหา วิเคราะห์ได้รวดเร็วขึ้น

- ความสามารถในการจัดทำรายงาน เพื่อให้สอดคล้องกับ มาตรฐานต่างๆ อย่างเช่น PCI, DSS

ซึ่งจากการสังเกตการณ์ของผู้เขียน พบว่าในช่วงไม่กี่ปีที่ผ่าน มาผู้ผลิต Network Forensic หลายราย ได้พยายามปรับปรุง สินค้าของตนให้มีประสิทธิภาพในการตรวจจับ Malware มากขึ้น

Network Forensic เป็นเครื่องมือตัวหนึ่งที่ใน ปัจจุบันถูกประยุกต์นำมาใช้ในการรับมือกับ Advanced Threat โดยมีสมมติฐานว่าระบบคอมพิวเตอร์ตกอยู่ภายใต้การโจมตี ของ Advanced Threat อยู่ตลอดเวลา ทำให้ขบวนการ Incident Response เริ่มขึ้นอย่างไม่รู้จบ

ขอขอบคุณ:g-able

ขั้นตอนการตรวจจับ Advanced Treat มีดังนี้

ขั้นตอนที่ 1: เมื่อ Malware เข้ามาในระบบเครือข่าย อุปกรณ์ รักษาความปลอดภัยเช่น Proxy, Firewall และ Antivirus จะ ทำหน้าที่ป้องกัน (Preventive) และตรวจจับได้ (Detective) Known Malware ซึ่งโดยมากแล้วอาศัยระบบ Signature

ขั้นตอนที่ 2: Unknown Malware จะยังคงสามารถหลุดรอด เข้ามาได้ อุปกรณ์ที่ทำหน้าที่ Analysis เช่น Sandbox จะ พยายามวิเคราะห์ ซึ่งหากตรวจพบอันตรายก็จะทำการแจ้งให้ Community ทราบ ซึ่งสุดท้ายแล้วจะทำให้เกิด Signature ที่ เพิ่มขึ้นในอุปกรณ์รักษาความปลอดภัยในขั้นตอนที่ 1 เพื่อ ป้องกันการติด Unknown Malware ซ้ำ

ขั้นตอนที่ 3: ย่อมมี Unknown Malware บางส่วนหลุดรอด การวิเคราะห์ของ Sandbox ไปได้ ซึ่งอุปกรณ์ Network Forensic จะทำการบันทึก Network Packet ทั้งหมดเก็บไว้ เพื่อเริ่มต้นขบวนการตรวจจับ และวิเคราะห์ซ้ำใหม่อีกครั้งใน ภายหลัง โดยหวังว่าในอนาคต Community จะมีข้อมูลของ Unknown Malware ตัวนี้เพิ่มขึ้นทำให้สามารถตรวจจับได้ หรือในขั้นตอนนี้อาจต้องอาศัยมันสมองของมนุษย์ในการค้นหา Unknown Malware ซึ่งอุปกรณ์ Network Forensic จะมี เครื่องมือช่วยให้มนุษย์วิเคราะห์ได้รวดเร็วขึ้น

ขั้นตอนที่ 4: หากในขั้นตอนที่ 4 ระบบสามารถตรวจจับ Unknown Malware ได้ในภายหลัง ระบบก็จะแจ้งให้กับ Community ทราบ เหมือนกับที่เกิดขึ้นในขั้นตอนที่ 2 เพื่อ ป้องกันการติด Unknown Malware ซ้ำ

ขั้นตอนที่ 5: อุปกรณ์ Network Forensic จะมีความสามารถใน การออกรายงานเพื่อให้ผู้ดูแลระบบฯ สามารถวางแผนปรับปรุง ช่องโหว่ รายงานผลกระทบที่เกิดขึ้นจากการติด Malware และติดต่อกับ Computer Forensic เพื่อทำการสั่งลบ Malware ที่เป็นอันตรายออกไปได้

ขั้นตอนที่ 6: กระบวนการทั้งหมดจะเริ่มต้นใหม่อยู่เรื่อยๆ ไม่ มีวันจบสิ้น เพื่อให้สามารถตรวจจับ Advanced Threat ได้ อย่างต่อเนื่อง

การพิสูจน์หลักฐาน

การพิสูจน์หลักฐานทางคอมพิวเตอร์ หมายถึง การค้นหา และเก็บหลักฐานทางดิจิตอลที่อยู่ในอุปกรณ์คอมพิวเตอร์ เช่น ไฟล์ที่อยู่ใน พีซี โน้ตบุ๊ก หรือโทรศัพท์มือถือ เป็นต้น หรือหลักฐานดิจิตอลที่ถูกสร้างจากระบบคอมพิวเตอร์ ซึ่งข้อมูลเหล่านี้สามารถนำไปใช้ระบุผู้กระทำผิด จนถึงเป็นหลักฐานในชั้นศาลได้….

การกู้ข้อมูล

การรวบรวมและวิเคราะห์ข้อมูลอิเลคทรอนิคส์

การกู้ข้อมูล

การตรวจสอบอีเมลและเว็บไซต์

การตรวจสอบซอฟต์แวร์และพยานผู้เชี่ยวชาญ

ตรวจสอบการใช้งานคอมพิวเตอร์ในองค์กร….

การรวบรวมและวิเคราะห์ข้อมูล

การกระทำผิดผ่านการใช้คอมพิวเตอร์มีจำนวนเพิ่มขึ้น ให้บริการการพิสูจน์หลักฐานทางคอมพิวเตอร์โดยใช้เครื่องมือที่ทันสมัยเพื่อให้ได้หลักฐานที่เชื่อถือแก่ลูกค้า เพื่อให้ลูกค้าสามารถนำไปดำเนินการได้อย่างเหมาะสม เราจึงขอเสนอบริการดังต่อไปนี้…

สิ่งที่ทนายความ-ตำรวจ ควรรู้เกี่ยวกับพิสูจน์หลักฐานดิจิทัล

การตรวจพิสูจน์พยานหลักฐานทางดิจิทัล มีกระบวนการทำงานแบ่งได้เป็น 3 ขั้นตอนหลัก คือ

1. การรวบรวมพยานหลักฐาน (Acquisition)

2. การวิเคราะห์ (Analysis)

3. การรายงานผลการตรวจพิสูจน์ (Report)

โดยใช้ความรู้และเครื่องมือเฉพาะเจาะจงสำหรับด้าน Digital Forensics ต่างๆทั้ง Software & Hardware Forensic เพื่อให้ผลการตรวจพิสูจน์มีความถูกต้อง น่าเชื่อถือ และเป็นที่ยอมรับในชั้นศาลนั้น การดำเนินการตามกระบวนการทั้งสามขั้นตอนนี้ต้องเป็นไปตามหลักการมาตรฐานที่ได้รับการยอมรับ หรือที่นิยมเรียกกันว่า Forensically sound methods ซึ่งจะต้องมีการบันทึกรายละเอียดการดำเนินการในทุกขั้นตอน หากได้ผลเช่นใดก็จะต้องสามารถทำซ้ำโดยผู้อื่นในภายหลังและจะต้องได้ผลลัพธ์เช่นเดียวกันทุกครั้ง เครื่องมือทั้งฮาร์ดแวร์และซอฟต์แวร์ที่เลือกใช้ต้องผ่านการตรวจสอบมาอย่างละเอียดว่ามีความน่าเชื่อถือ และหากจำเป็นก็จะต้อง Validate ให้แน่ใจ รวมทั้งการทดสอบผลการทำงานก่อน และที่สำคัญคือ ผู้ปฏิบัติงาน Digital Forensics ก็ต้องมีความรู้ความสามารถในการปฏิบัติงาน มีความสามารถในการวิเคราะห์ข้อมูล เข้าใจระบบการทำงานของระบบปฏิบัติการและเครื่องมือที่ใช้ และได้รับการฝึกมาเป็นอย่างดี

ทุกวันนี้คดีทางกฎหมายส่วนใหญ่มักจะมีส่วนของหลักฐานอิเล็กทรอนิกส์เข้าไปเกี่ยวข้องด้วย ซึ่งหากมีการตรวจสอบและวินิจฉัยอย่างถูกต้องย่อมเป็นโอกาสที่ดีที่จะเข้ามาช่วยในคดีความ ดังนั้นถือเป็นสิ่งสำคัญมากสำหรับผู้ตรวจสอบที่จะต้องมีความเข้าใจที่ชัดเจนเกี่ยวกับคดีที่เกิดขึ้นดังนี้

1.พิสูจน์หลักฐานดิจิทัลคืออะไร

2.การทำสำเนาหลักฐาน (Forensics Image)

3.สำเนาหลักฐาน (Forensic Copy)

4.การเข้ารหัสข้อมูล (Encryption)

5.ไฟล์ที่ถูกลบและไฟล์ที่ถูกเขียนทับ

6.พื้นที่ที่ไม่ได้ถูกจัดสรร “unallocated space”

7.Link Files (.Lnk)

8.อุปกรณ์เก็บข้อมูลพกพา (External Devices)

9.Metadata

บริการ Computer Forensic Software & Hardware | Mobile Forensic Technologies Solutions and TRAINING สำหรับภาครัฐและเอกชน

การพิสูจน์หลักฐานทางคอมพิวเตอร์ หมายถึง การค้นหา และเก็บหลักฐานทางดิจิตอลที่อยู่ในอุปกรณ์คอมพิวเตอร์ เช่น ไฟล์ที่อยู่ใน พีซี โน้ตบุ๊ก หรือโทรศัพท์มือถือ เป็นต้น หรือหลักฐานดิจิตอลที่ถูกสร้างจากระบบคอมพิวเตอร์ ซึ่งข้อมูลเหล่านี้สามารถนำไปใช้ระบุผู้กระทำผิด จนถึงเป็นหลักฐานในชั้นศาลได้

ที่มา: https://dforensic.blogspot.com/2020/11/task-force.html

OUR SERVICE & Solutions

COMPUTER FORENSIC | MOBILE FORENSIC | NETWORK FORENSIC | SOFTWARE & HARDWARE FORENSIC

อุปกรณ์ DIGITAL FORENSIC & บริการ TRAINING COURSE | พิสูจน์หลักฐานดิจิทัลตามมาตรฐานสากล

DIGITAL FORENSIC TECHNOLOGY & SPY LAWYERS | Intelligence Platform: the only end-to-end digital forensics solution

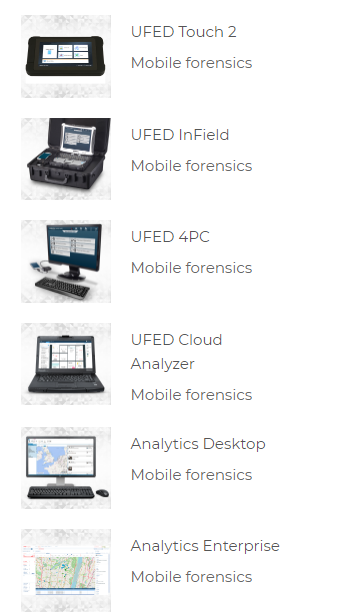

Mobile forensics

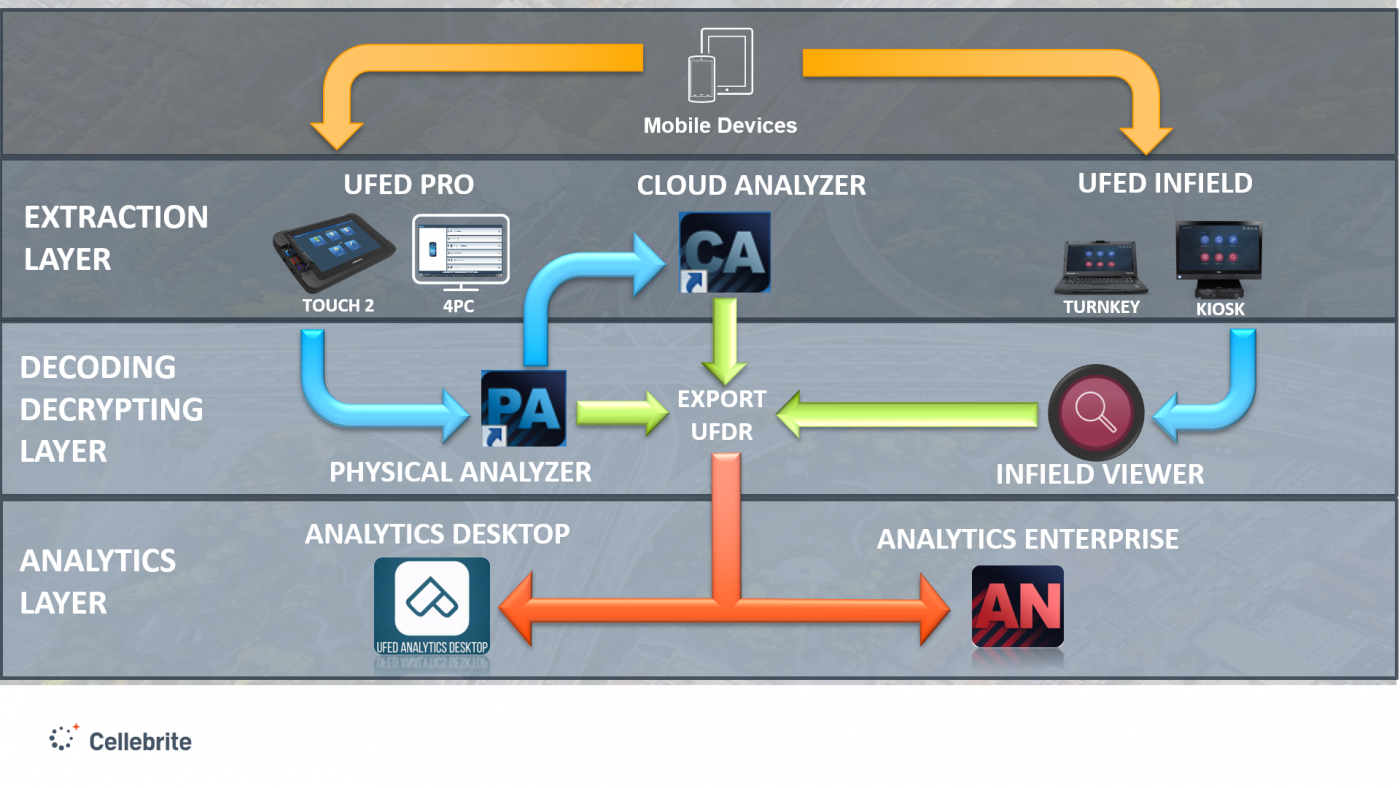

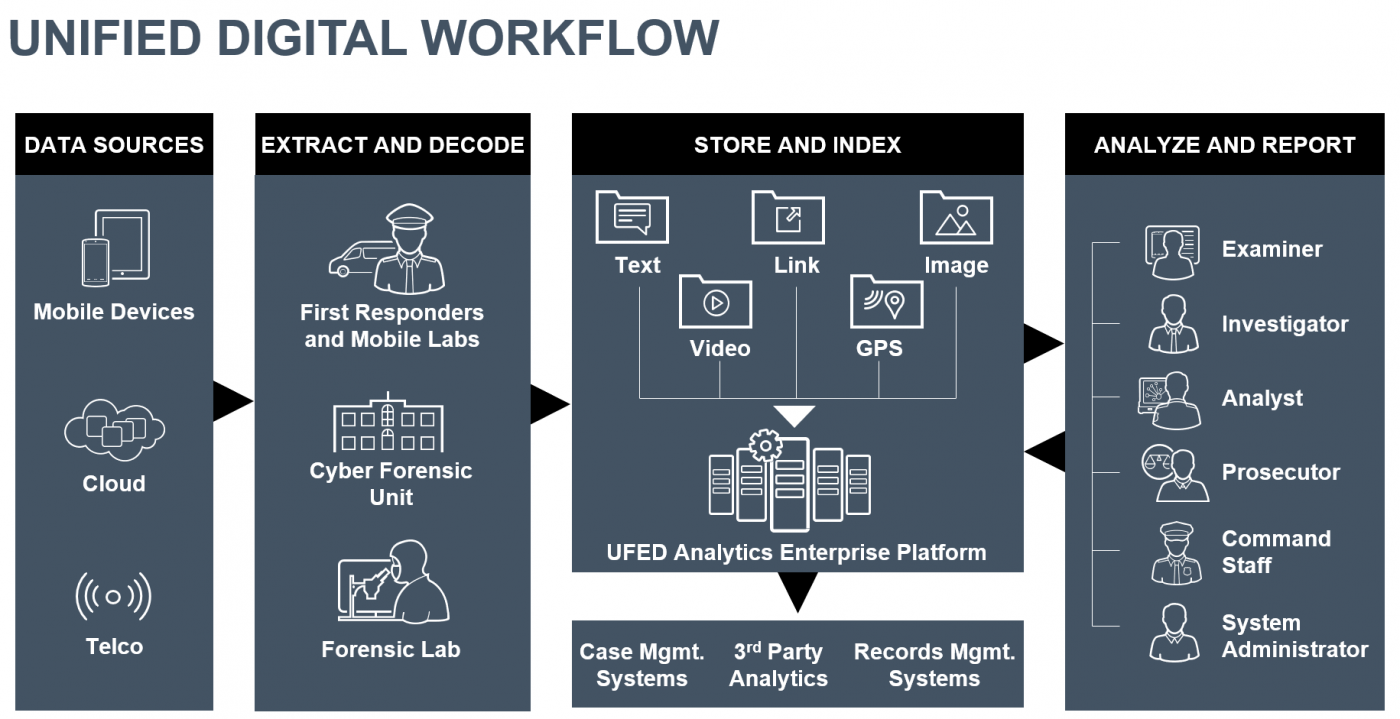

การสืบสวนข้อมูลทางดิจิตอลสำหรับโลกที่ปลอดภัยกว่า Cellebrite มีความสามารถในการเข้าถึงข้อมูลได้อย่างมีประสิทธิภาพและร่วมมือกันได้ดีที่สุด ในฐานะที่เป็นผู้นำระดับโลกในด้านผลิตภัณฑ์พิสูจน์หลักฐานข้อมูลระบบดิจิทัลที่มีการจำหน่ายมากกว่า 60,000 อุปกรณ์ กว่า 150 ประเทศทั่วโลก เราให้บริการด้านการบังคับใช้กฎหมายทหาร และหน่วยสืบราชการลับและลูกค้าองค์กรด้วยโซลูชั่นที่สมบูรณ์แบบและได้รับการพิสูจน์โดยอุตสาหกรรมสำหรับการพิสูจน์หลักฐานทางกฎหมายและการวิเคราะห์ข้อมูลแบบดิจิทัล

เพื่อให้ทันต่อการพัฒนาอย่างรวดเร็วของข้อมูลและไขคดีให้เร็วขึ้น หน่วยงานจึงจำเป็นต้องมีแนวคิดใหม่และเครื่องมือสำหรับการพิสูจน์หลักฐาน เวลานั้นเป็นสิ่งที่จำเป็นที่สุดสำหรับการสืบสวน การเก็บรวบรวมข้อมูลหลักฐานที่แตกต่างกันและกระบวนการวิเคราะห์ด้วยตนเองไปพร้อมๆกัน เป็นพื้นฐานสำหรับรูปแบบการสืบสวนแบบครบวงจร ด้วยรูปแบบการวิเคราะห์และการจัดการข้อมูลหลักฐานที่ใช้งานได้โดยง่ายพร้อมช่วยให้ผู้ที่รับผิดชอบคดีสามารถทางานร่วมกันได้อย่างรวดเร็ว

ระบบออกแบบให้ทำงานแบบครบวงจรสำหรับกระบวนการขั้นตอนสำหรับการพิสูจน์หลักฐานข้อมูลทางดิจิตอล ขั้นตอนในการวิเคราะห์และการสืบสวนสูญเสียไปในช่วงเวลาเดินทาง ด้วยการประยุกต์ใช้งานเครื่องมือในการวิเคราะห์อย่างมีประสิทธิภาพ ที่อยู่ในเซิฟเวอร์ของข้อมูลหลักฐานภายในส่วนกลางโดยจะแสดงความสัมพันธ์ของข้อมูล, ถอดรหัสข้อมูล, และแสดงดัชนีของข้อมูลหลักฐานที่จะเปิดเผยข้อมูลได้อย่างรวดเร็ว ด้วยแพลตฟอร์มที่ยืดหยุ่นได้ช่วยให้ผู้ใช้หลายๆ คน ไม่ว่าจะเป็น ผู้เชี่ยวชาญด้านนิติเวช, นักสืบ, ผู้สืบสวน, นักวิเคราะห์, ผู้ดูแลด้านการบริหารและจัดการหน่วยงาน, ทนายความ และผู้เชี่ยวชาญภายนอกสำหรับการร่วมกันทำงานในการวิเคราะห์หรือแลกเปลี่ยนข้อมูลคดีต่างๆ ในเวลาเดียวกัน ไม่ว่าคุณจะทำการพิสูจน์ข้อมูลหลักฐานในหน่วยงาน, กลุ่มงาน หรือหลายๆ หน่วยงาน ระบบจะช่วยลดความยุ่งยากและขั้นตอนในการทำงาน ด้วยการวิเคราะห์ความสัมพันธ์ของข้อมูลหลักฐานผ่านเว็บเบราว์เซอร์โดย ผู้ใช้งาน สามารถทำการค้นหา, กรองข้อมูล, ทำรายงาน และแบ่งปันข้อมูลได้อย่างง่ายดาย

UFED 4PC เป็นชุดโปรแกรมประยุกต์ที่มีประสิทธิภาพและยืดหยุ่นสะดวกสาหรับพนักงานสืบสวนหรือหน่วยข่าวกรองที่ต้องการชุดเครื่องมือนิติวิทยาศาสตร์เคลื่อนที่บนพีซีหรือแล็ปท็อปที่มีอยู่

UFED 4PC ได้เพิ่มเทคโนโลยีซอฟต์แวร์ที่น่าเชื่อถือ ช่วยให้ผู้ใช้สามารถถอดรหัสข้อมูลขั้นสูงได้พร้อมกับชุดแอ็พพลิเคชัน UFED Physical Analyzer และ UFED Link Analysis พร้อมอุปกรณ์ต่อพ่วงและอุปกรณ์เสริมสาหรับการตรวจสอบที่มีประสิทธิภาพ นอกจากนี้ผลิตภัณฑ์ UFED 4PC สามารถใช้งานร่วมกับซอฟต์แวร์อื่น ๆ ของ บริษัท อื่นได้

การใช้งาน | เพิ่มประสิทธิภาพในการปฏิบัติงาน

UFED 4PC เป็นเครื่องมือด้านการพิสูจน์หลักฐานทางนิติเวช ที่มีชื่อเสียงของ Cellebrite รวมกับเครื่องคอมพิวเตอร์ของคุณ

-เพิ่มความยืดหยุ่นและความสะดวกในการสืบสวน

-รองรับประเภทของข้อมูลที่หลากหลาย

-รองรับการใช้งานร่วมกับ Windows และปรับให้เข้ากับขั้นตอนการทางานที่หลากหลายของผู้ใช้และสภาพแวดล้อม

-สภาพแวดล้อมแบบปิดและอยู่ได้ด้วยตนเองเพื่อกระบวนการพิสูจน์หลักฐานทางนิติวิทยาศาสตร์

-ให้ความสามารถในการสกัดข้อมูลทั้งหมด

-สามารถดาเนินการพร้อมกันได้ในเวลาเดียวกันบนแพลตฟอร์มเดียว

-เพิ่มความคล่องตัวของงานให้มากขึ้น มาพร้อมกับชุดโปรแกรม: UFED 4PC Software, UFED Physical/Logical Analyzer, UFED Phone Detective และ UFED Reader

-มีการอัปเดตอย่างต่อเนื่อง เพื่อให้แน่ใจว่าเข้ากันได้กับรุ่นโทรศัพท์เครื่องใหม่เมื่อเข้าสู่ตลาด

-ออกแบบมาให้สามารถใช้งานกับอุปกรณ์ที่มีหน้าจอสัมผัส (Touch screen) ได้

ความสามารถ | รองรับการดึงข้อมูลและถอดรหัสข้อมูลในรูปแบบ Physical extraction

-สามารถทำการถอดรหัส โดยสามารถทาการข้ามล็อกหน้าจอ/รหัสผ่าน/ การเข้ารหัส PIN จากอุปกรณ์แอนดรอยด์ ได้แก่ Samsung Galaxy S family, LG, HTC, Motorola เป็นอย่างน้อย

-การดึงข้อมูลและถอดรหัสข้อมูลจากเครื่องโทรศัพท์มือถือระบบปฏิบัติการแอนดรอยด์เวอร์ชั่น 4.2-4.4.3 ด้วยวิธีการทางกายภาพ (Physical Extraction) และข้อมูลระบบ (File system extraction)

-การดึงข้อมูลทางกายภาพ (Physical extraction ) จากเครื่องโทรศัพท์มือถือยี่ห้อ BlackBerry ที่ใช้งาน OS 4 – 7 การถอดรหัสพิเศษ: ข้อมูล BBM, แอป, อีเมล, บลูทูธ

-รองรับการดึงข้อมูลและถอดรหัสจากอุปกรณ์ยี่ห้อ Apple

-การดึงข้อมูลและการถอดรหัสทางกายภาพ (Physical Extraction) จากอุปกรณ์ Nokia BB5 ที่เข้ารหัสอยู่ได้

-สามารถทาการเข้าถึงอุปกรณ์ที่เข้ารหัสอยู่ได้โดยการ ข้ามรหัสผ่าน, ค้นหารหัสผ่าน และปิดการเข้ารหัสของผู้ใช้งาน

-การดึงข้อมูลและถอดรหัสข้อมูลทางกายภาพ (Physical Extraction) จากอุปกรณ์โทรศัพท์ที่ใช้ระบบปฏิบัติการ Windows 8.0 – 8.1

-รองรับการดึงข้อมูลไฟล์ระบบ จากอุปกรณ์ Windows Phone, HTC, Samsung, Huawei และ ZTE

-กู้คืนข้อมูลจานวนมากที่ถูกลบออกจากพื้นที่ที่ไม่ได้ถูกจัดสรรไว้ในหน่วยความจาแฟลชของอุปกรณ์

-ถอดรหัสการสกัดทางกายภาพของ JTAG จากชุดข้อมูลที่หลากหลาย

-การดึงข้อมูลจากอุปกรณ์นาทาง GPS ได้ เช่น TomTom เป็นต้น

-สามารถถอดรหัส ฐานข้อมูลของประวัติการใช้งาน WhatsApp ได้

-อุปกรณ์มีความสามารถในการดึงข้อมูลในเครื่องโทรศัพท์มือถือ และซิมการ์ด ได้แก่ Call History, SMS message, contacts, calendar, email, chat, media file, geo tags, และ passwords ได้เป็นอย่างน้อย

-สามารถทางานร่วมกับระบบปฏิบัติการของโทรศัพท์มือถือชนิด Windows Mobile, Symbian, iOS, Android และโทรศัพท์มือถือจากประเทศจีนได้เป็นอย่างน้อย

-มีเมนูการใช้งานและแสดงรายละเอียดในรูปแบบภาษาไทย

-การคัดลอกข้อมูลของซิมการ์ดเพื่อแยกโทรศัพท์จากกิจกรรมเครือข่ายระหว่างการวิเคราะห์

-มีการอัปเดตซอฟต์แวร์เป็นประจาเพื่อให้มั่นใจว่าสามารถใช้งานร่วมกับโทรศัพท์เครื่องใหม่ได้ตามที่ได้รับการแนะนาให้รู้จักกับตลาด More info…

Berry B Group Co., Ltd. นำเข้า-ผู้แทนจำหน่ายอย่างถูกต้องตามกฎหมาย ถูกแต่งตั้งประเทศไทย

บริการ -จำหน่าย DIGITAL FORENSIC & SPY LAWYERS | พิสูจน์หลักฐานดิจิทัล | กู้ข้อมูล

อุปกรณ์ DIGITAL FORENSIC & บริการ TRAINING COURSE | พิสูจน์หลักฐานดิจิทัลตามมาตรฐานสากล

EnCase Forensic v8.08: The Fastest, Most Comprehensive Forensic Solution Available

EnCase® Forensic is the global standard in digital investigation technology for forensic practitioners who need to conduct efficient, forensically-sound data collection and investigations using a repeatable and defensible process

info more…

Magnet AXIOM is a complete digital investigation platform that allows examiners to seamlessly acquire and analyze forensic data, as well as share their findings. This webinar will help you learn more about this new solution with an overview of the capabilities and features of AXIOM – the evolution of Magnet IEF.

info more…

MOBILedit Forensic is a phone extractor, data analyzer and report generator all in one solution. A powerful 64-bit application using both the physical and logical data acquisition methods, MOBILedit Forensic is excellent for advanced application analyzer, deleted data recovery, live updates, a wide range of supported phones including most feature phones, fine-tuned reports, concurrent phone processing, and easy-to-use user interface. With the password and PIN breaker, you can gain access to locked ADB or iTunes backups with GPU acceleration and multi-threaded operations for maximum speed.

info more…

RECON LAB is SUMURI’s newest flagship forensic suite that is designed using common sense. You wouldn’t trust a doctor to perform surgery knowing that they only looked at half of your medical results. Similarly, as a forensic examiner, why would you continue to use tools that miss data that is readily available? Common sense and your reputation can answer that question for you.

info more…

OXYGEN FORENSIC DETECTIVE

Model: OXYGEN FORENSIC DETECTIVE

All-In-One forensic software to extract and analyze data from Mobile Devices, Their Backups, Cloud Services and Call Data Records.

Special Features:

- Bypasses screen lock on popular Android OS devices

- Acquires locations history and media files from drones

- Extracts data from clouds: iCloud, Google, Microsoft, etc

Model: RoadWarrior 14 Lite

Oxygen Forensic® Kit is a unique mobile solution. Designed for investigators looking to always have their equipment ready for the toughest conditions. No additional installation or settings are required, all is done prior to shipping; switch the Tablet PC on, choose a cable from the cable set, launch the Oxygen Forensic® Extractor, and connect a device.

NUIX Investigator

Big data is a crisis point for digital investigations. The number, size, and complexity of digital evidence sources per case is constantly increasing. Despite this, law enforcement agencies still use digital forensics workflows, processes, and tools that were designed for a bygone era when bits and bytes on a single hard drive were the most important evidence source. more…

Amped Authenticate

Amped Authenticate is a software package for forensic image authentication and tamper detection on digital photos. Authenticate provides a suite of different tools to determine whether an image is an unaltered original, an original generated by a specific device, or the result of a manipulation with a photo editing software and thus may not be accepted as evidence. Current products and processes are focused on one or a relative few scientific tools. Authenticate puts the power of multiple tests, procedures, and reporting in one package to improve the user’s ability to detect tampered images or determine originality. more…

Amped Authenticate

Amped DVRConv is the easiest way to convert unplayable video files. Videos from proprietary DVR systems (Digital Video Recorders), CCTV systems (Closed Circuit Television), dash cams, body worn cameras and any other video source, can now be converted with just one click. With Amped DVRConv, you just drag, drop and you’re done. more…

Amped FIVE

Amped FIVE is the leading forensic image and video enhancement software and is acclaimed for its simplicity, ease-of-use and completeness. Amped FIVE is specifically designed for investigative, forensic, military and security applications. Its primary purpose is to provide a complete solution to process and restore, clarify, and analyze images and video in a simple, fast, and precise way.

Amped FIVE is used by the world’s top forensic labs, law enforcement, government, military, and security organizations. Municipalities, court experts and private companies working in the surveillance and forensic fields also benefit from this revolutionary solution. more…

Amped Replay

Amped Replay is an enhanced video player that allows police investigators, detectives, frontline officers, first responders, security personnel and CCTV operators to conduct a first-level analysis of their video evidence, bridging the gap between a player and a forensic analysis suite. It empowers investigators to view their video footage quickly and expedite their case, ruling out what is and isn’t pertinent footage in the first instance. more…

The UltraBlock Write Blockers is a portable kit containing a selection of the most popular UltraBlock hardware write blockers along with adapters and connectors for use in acquiring a forensically sound image of hard drives or storage devices. Simply select the appropriate Write Protected UltraBlock and attach it to the source drive and use your desktop or laptop to acquire a forensically protected disk image to an internal drive or externally connected drive enclosure.

The Ultra box can be customized by selecting the available options for additional hardware write blockers or adapter kits.

In the lab, or in the field, the NEW Tableau Forensic Imager (TX1) acquires more data, faster, from more media types, without ever sacrificing ease-of-use or portability. Successor to the Tableau TD3 and redesigned from the circuit board up, the TX1 is built on a custom Linux kernel, making it lean and powerful. Every component is hand-selected and tested to guarantee reliability and performance when conducting forensic imaging operations.

Forensic MagiCube is an all-in-one solution for scene digital investigations. In addition to its compelling appearance and portable design, the Forensic MagiCube provides powerful support for investigators to perform hard drive duplication, forensic analysis, and live OS emulation. It also allows remote duplication through networks. It makes scene digital investigations simpler and easier. more

Atola TaskForce is a high-speed evidence acquisition tool capable of working with both good and damaged media, developed specifically for forensic use. It supports SAS, SATA, USB and IDE drives via 18 ports, and other storage devices via Thunderbolt, Apple PCIe, and M.2 SSD extension modules. TaskForce can be operated either in standalone mode or by multiple users from any number of devices within the same local network. More…

RECON ITR brings both Bootable and Live imaging options into one. An indispensable tool for anyone who needs to image and capture data from all Intel macOS computers.

RECON ITR is designed for both novice and advanced investigators. Be up and running to get answers in seconds with limitless reporting options.

RECON forensic solutions are built natively on the macOS platform to support imaging and triaging a Mac natively. With RECON ITR there is no need to wait for answers like other solutions. RECON ITR does the triage and analysis within the same tool. With RECON ITR there is no need to collect data with one tool then purchase another tool to do the analysis. Get the answers you need right now. more…

High-performance Forensic Workstation to Optimize Any Digital Investigation. Built to assist digital forensic examiners and investigators in handling the most rigorous datasets for digital intelligence and eDiscovery work.

info more…

SUMURI TALINO Forensic Hardware

The SUMURI TALINO KA brand of computers is built on the most reliable and stable platform designed by Certified Forensic Computer Examiners. Each custom workstation is built with expandability and a future proof mindset so that you are not replacing the computer every few years with an entirely new computer. We give you the highest quality proprietary chassis to start with and load it with all high end components that are ALWAYS at the top end of the spectrum in speed for each specific model. With partners like Samsung and EVGA we lead the pack in high end workstations with unbeatable pricing.

หมายเหตุ: เนื่องจากเรามีนโยบายรักษาความลับของลูกค้า เราจึงไม่สามารถเปิดเผยรายชื่อของลูกค้าในเว็บไซต์ของเรา อย่างไรก็ตามเราสามารถส่งข้อมูลอ้างอิงตามคำขอของท่านได้

Empowering Collection to Analysis Excellence

DIGITAL FORENSICS

Get to a comprehensive view of exactly what happened and who was involved. With our digital forensics expertise, AccessData gives you the tools to help you analyze computers, mobile devices and network communications. When you know more, you can do more.

COLLECTION & ANALYSIS

Want to handle even the most massive collection requirements with less cost and fewer resources? Need to mitigate risk or ensure compliance? AccessData’s targeted, forensically sound collection, preservation, hold, processing and data assessment tools lower costs and reduce risks.

RISK & COMPLIANCE

Find information risks across enterprise endpoints and destroy them with powerful, proven enterprise search, forensic collection and analysis to locate data and assess compliance. Stop risk in its tracks with remediation that gives you the ability to delete offending files, kill processes and stop non-compliant activities across endpoints.

บริการ NETWORK FORENSIC | SERVICE & SOLUTIONS

Other SOLUTIONS

More

ระบุเป้าหมายอย่างรวดเร็ว ซอฟต์แวร์ที่มีประสิทธิภาพ Smart Vis Face สามารถทาการวิเคราะห์ใบหน้าขั้นสูง ช่วยแสดงถึงสถานะของบุคคลที่ต้องการได้อย่างรวดเร็ว

ด้วยเครื่องมือการจดจำใบหน้าที่ทันสมัยพร้อมด้วยประสิทธิภาพระดับแนวหน้า,พร้อมรูปแบบการออกแบบเป็นพิเศษสำหรับการใช้งานในสภาพแวดล้อมที่ต่างๆและมีระบบป้องกันความปลอดภัยที่ทันสมัย More…

More

COBWEBS | ระบบสืบค้นข้อมูลเว็บและข้อมูลสื่อสังคมออนไลน์

ออกแบบด้วยเทคโนโลยีขั้นสูงและการใช้งานได้โดยง่าย สำหรับการตรวจสอบและสืบค้นข้อมูลเว็บอย่างละเอียด, การสืบสวน, การค้นหาข้อมูลเว็บ, เว็บที่ซ่อนอยู่ (Deep web) และข้อมูลสื่อสังคมออนไลน์ (social media ได้ รับรู้ เข้าถึง และตระหนักในสถานการณ์ในแบบเรียลไทม์ (Real Time)Time), การตรวจสอบเนื้อหาแบบออนไลน์ – เข้าถึงข้อมูลข่าวสารที่สาคัญ ดึงข้อมูลแหล่งต่างๆ จากเว็บ เช่น ข้อมูลแพลตฟอร์มโซเชียลมีเดีย, ข้อมูลบล็อก ( blogs), กระดานข้อความ (Forums), ข้อมูลข่าวสารบนเว็บไซต์ และอื่นๆ เป็นต้น ผู้ใช้สามารถขยายการสืบสวนจากหนึ่งไปยังทั้งหมดได้แบบครบวงจร ด้วยอัลกอริธึมและเครื่องมือใรการจัดการรูปคดีที่มีประสิทธิภาพ, กาหนดข้อมูลเป้าหมาย, จัดการกลุ่มแผนที่, จัดการเหตุการณ์และการดำเนินการได้ More…

หมายเหตุ: เนื่องจากเรามีนโยบายรักษาความลับของลูกค้า เราจึงไม่สามารถเปิดเผยรายชื่อของลูกค้าในเว็บไซต์ของเรา อย่างไรก็ตามเราสามารถส่งข้อมูลอ้างอิงตามคำขอของท่านได้

Catalog download Click me!

OUR SERVICE & Solutions

บริการกู้ข้อมูล

โทรศัพย์-Notebook ฮาร์ดดิสก์

….

บริการ Digital Forensic

พิสูจน์หลักฐาน

….

บริการตรวจสอบ

ภูมิหลังบริษัท-บุคคล

…

บริการส่งหมายศาล-ทนายความ

….

บริการเป็นตัวแทนดำเนินการคดีความ

….

การตรวจสอบอีเมลและเว็บไซต์ ตรวจสอบการใช้งานคอมพิวเตอร์ในองค์กร

.

การรวบรวมและวิเคราะห์ข้อมูลอิเลคทรอนิคส์

.

หมายเหตุ: เนื่องจากเรามีนโยบายรักษาความลับของลูกค้า เราจึงไม่สามารถเปิดเผยรายชื่อของลูกค้าในเว็บไซต์ของเรา อย่างไรก็ตามเราสามารถส่งข้อมูลอ้างอิงตามคำขอของท่านได้

ปรึกษา Contact Us | ขอใบเสนอราคา CLICK ME!

บริการอื่นๆ

- บริการสืบสวนเกี่ยวกับทรัพย์สินทางปัญญา

- บริการเป็นตัวแทนดำเนินการเกี่ยวกับทรัพย์สินทางปัญญา

- บริการให้คำปรึกษาด้านทรัพย์สินทางปัญญา

- บริการสืบสวนทั่วไป

- บริการตรวจสอบสถานที่ทำงาน และ สำรวจการบริการ(Mystery Shopping)

- บริการตรวจสอบการเคลมประกัน

- บริการพิสูจน์หลักฐานทางวิทยาศาสตร์ คอมพิวเตอร์(Computer Forensics)

- บริการกู้ข้อมูลในฮาร์ดดิสก์

- บริการตรวจสอบวิเคราะห์สถานะ

- บริการสืบสวนสำหรับบริษัท

- บริการวิจัยทางธุรกิจ

- บริการตรวจสอบสอบภูมิหลังของบริษัท

- บริการตรวจสอบภูมิหลังบุคคล

- บริการตรวจตราและการป้องกัน

- บริการป้องกันและตรวจสอบการทุจริต

หมายเหตุ: เนื่องจากเรามีนโยบายรักษาความลับของลูกค้า เราจึงไม่สามารถเปิดเผยรายชื่อของลูกค้าในเว็บไซต์ของเรา อย่างไรก็ตามเราสามารถส่งข้อมูลอ้างอิงตามคำขอของท่านได้

บริการ Training เพื่อเพิ่มศักดิ์ภาพให้องค์กร บุคคลทั่วไปและนักศึกษา

- GOALS

Upon the successful completion of this course, participants will be able to:

1. Identify pertinent electronic evidence in the context of violations of specific laws; those that deal with computer and related crimes, also referred to as cyber laws or technology crime laws.

2. Locate and recover relevant electronic evidence from different platforms and Operating Systems using a variety of tools.

3. Identify and articulate probable causes that may be necessary to obtain a warrant to search and seize electronic artifacts, and recognize the limits of such warrants

4. Recognize and maintain a chain of custody of electronic evidence.

5. Follow a documented forensics investigation process covering the end-to-end digital forensics life cycle.

LEARNING OUTCOMES

On successful completion of this unit, students will be able to:

1. Describe the role of digital forensics in criminal investigations, corporate investigation and auditing, and IT security operation;

2. Explain how data is stored on a local computer, remotely on the Internet and Cloud, and also the general structures of the LAN, WAN and the Internet;

3. Apply current industry best-practices to the analysis of digital evidence in hypothetical and real-case scenarios;

4. Undertake basic digital forensic investigation, from data acquisition and validation to evidence discovering, analyzing, validating, and presenting, by using a variety of digital forensics tools;

5. Acquire important generic skills – communication skills involved in report writing and presentation, inquiry, analysis and interpretation, problem solving, independent and group working, professionalism and social responsibility.

OVERVIEW

This course will benefit business enterprises in multiple verticals, not-for-profit organizations, individuals and government agencies intent on pursuing any corrective action, litigation or establishing proof of guilt based on digital evidence.

A case in point could be the termination of an employee for a violation that may involve a digital artifact to support the allegation. The investigator must furnish irrefutable burden of proof derived from the digital artifact. If not, a lawyer who is knowledgeable about computers and its forensics dimension would convince the court to dismiss the case. Similarly, Government or investigative agencies need to be able to successfully prosecute or defend cases such as acts of fraud, computer misuse, pornography or counterfeiting and so forth.

- WHAT WILL BE COVERED IN THE TRAINING?

This program will be delivered through 15 learning modules at the first level. Those who complete all these modules successfully have the option of continuing with the sixteenth module that has nine hands-on lab exercises to be done during a two-week intense internship. During the internship, participants will be guided by expert digital forensic investigators who bring with them rich practical experience in digital forensic investigation

- MODULE 1: LEGAL ASPECTS OF DIGITAL FORENSICS & GLOBAL APPROACH

MODULE 2: COMPUTER HARDWARE

MODULE 3: FILE SYSTEMS

MODULE 4: DISKS AND STORAGE MEDIA

MODULE 5: DIGITAL EVIDENCE – FOUNDATIONS

MODULE 6: MANAGING DIGITAL EVIDENCE

MODULE 7: BOOT PROCESS: WINDOWS, LINUX AND MACINTOSH

MODULE 8: MOBILE DEVICES FORENSICS

MODULE 9: ACQUIRING, PROCESSING AND PRESENTATION OF DIGITAL EVIDENCE

MODULE 10: FORENSIC INVESTIGATION THEORY

MODULE 11: PROCESSING EVIDENCE

MODULE 12: PRESENTING EVIDENCE

MODULE 13: FORENSIC MODELS, APPLIANCES AND PROTOCOLS

MODULE 14: CRYPTOGRAPHY, PASSWORD CRACKING AND STEGANOGRAPHY

MODULE 16 – DIGITAL FORENSICS PRACTICALS

- Lab Exercise: Presentation of Digital Evidence

Program participants are introduced to aspects of presenting digital evidence in a courtroom environment. They will be exposed to the tools necessary to effectively create and present the results of a cybercrime investigation to an administrative body or court of law. Both civil and criminal incidents are covered during the program. This is the final exercise where students will work, in small groups, on a case study that is a sanitized version of a real-life case. They will address and overcome the challenge of presenting their findings in a low-tech format where non-technical personnel can decipher and understand the results.

- หมายเหตุ:

-หลักสูตรปรับเปรียนตามผู้สอนเห็นว่าสมควร

-เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

ที่มา:https://dforensic.blogspot.com/search?q=DIGITAL+FORENSIC

- รายละเอียด Training Course CLICK…

บริการ Training Course โดผู้เชี่ยวชาญ | Click me!

ทั้งหมดนี้เหมาะกับ INDUSTRIES-กลุ่มอุตสาหกรรม

INDUSTRIES-กลุ่มอุตสาหกรรม

-กลุ่มธุรกิจอุตสาหกรรมด้าน HOSPITAL&HEALTH CARE

-กลุ่มธุรกิจอุตสาหกรรมด้าน SME & E-Commerce

-กลุ่มธุรกิจอุตสาหกรรมด้าน Education

-กลุ่มธุรกิจอุตสาหกรรมด้าน Jewelry

-กลุ่มธุรกิจอุตสาหกรรมด้าน Real Estates

-กลุ่มธุรกิจอุตสาหกรรมด้าน Travel & Hotel

-กลุ่มธุรกิจอุตสาหกรรมด้าน Technology

-กลุ่มธุรกิจอุตสาหกรรมด้าน Automotive

-กลุ่มธุรกิจอุตสาหกรรมด้าน Food & Drink

-กลุ่มธุรกิจอุตสาหกรรมด้าน Retails & Consumer Goods

-กลุ่มธุรกิจอุตสาหกรรมด้าน Event & Organizer

-กลุ่มธุรกิจอุตสาหกรรมด้าน Financial & Banking

-กลุ่มธุรกิจอุตสาหกรรมด้าน Industrial & Energy

-กลุ่มธุรกิจอุตสาหกรรมด้าน Cosmetic & Beauty

-กลุ่มธุรกิจอุตสาหกรรมด้านLogistics & Transportation

– บุคคลทั่วไป บริษัทห้างร้าน องค์กร หน่วยงานต่างๆ

ปรึกษาฟรี CLICK ME!

บริการให้ปรึกษาฟรี / ขอใบเสนอราคา

ท่านสามารถสอบถามข้อมูลเพิ่มเติมได้ที่ Line@berryb